Что пишут в блогах

- 1 тест = 1 проверка. Чем хорош принцип атомарности в автотестах в Postman

- Новый функционал? Подождем до последнего. Как банки к АУСН подключались

- Хочешь ещё быстрее?

- Мы незаметно перескочили странную границу

- Книга «SQL. Курс молодого бойца» уже в продаже!

- Перестать лайкать лайки

- Питер Сенге. Пятая дисциплина. Искусство и практика обучающейся организации

- Итоги 2025 года (родилась дочка, конференции, курс по ChatGPT)

- ChatGPT, подсчитай количество страниц в книге и авторских листов

- Вайб-кодинг и вайб-тестинг — полный гайд на реальных проектах в Cursor и ChatGPT

Что пишут в блогах (EN)

- AI and Testing: Improving Retrieval Quality, Part 3

- AI and Testing: Improving Retrieval Quality, Part 2

- AI and Testing: Improving Retrieval Quality, Part 1

- Requirements lead into worse testing?

- AI and Testing: Contextual Precision

- Benchmarking results - Human, Human with AI, AI with Human and where we land

- AI and Testing: Faithfulness

- So, You “10x’d” Your Work…

- AI and Testing: Answer Relevancy

- AI and Testing: Evaluation and DeepEval

Онлайн-тренинги

-

Азбука ITНачало: 5 марта 2026

-

Инженер по тестированию программного обеспеченияНачало: 5 марта 2026

-

Python для начинающихНачало: 5 марта 2026

-

Организация автоматизированного тестированияНачало: 6 марта 2026

-

Программирование на Java для тестировщиковНачало: 6 марта 2026

-

Тестирование без требований: выявление и восстановление информации о продуктеНачало: 9 марта 2026

-

Школа тест-менеджеров v. 2.0Начало: 11 марта 2026

-

Chrome DevTools: Инструменты тестировщикаНачало: 12 марта 2026

-

Docker: инструменты тестировщикаНачало: 12 марта 2026

-

Bash: инструменты тестировщикаНачало: 12 марта 2026

-

Git: инструменты тестировщикаНачало: 12 марта 2026

-

Регулярные выражения в тестированииНачало: 12 марта 2026

-

Школа для начинающих тестировщиковНачало: 12 марта 2026

-

SQL: Инструменты тестировщикаНачало: 12 марта 2026

-

Автоматизация функционального тестированияНачало: 13 марта 2026

-

Логи как инструмент тестировщикаНачало: 16 марта 2026

-

Техники локализации плавающих дефектовНачало: 16 марта 2026

-

Тестирование REST APIНачало: 16 марта 2026

-

Тестировщик ПО: интенсивный курс (ПОИНТ) со стажировкойНачало: 17 марта 2026

-

Школа Тест-АналитикаНачало: 18 марта 2026

-

Charles Proxy как инструмент тестировщикаНачало: 19 марта 2026

-

CSS и Xpath: инструменты тестировщикаНачало: 19 марта 2026

-

Автоматизация тестов для REST API при помощи PostmanНачало: 19 марта 2026

-

Применение ChatGPT в тестированииНачало: 19 марта 2026

-

Создание и управление командой тестированияНачало: 19 марта 2026

-

Тестирование GraphQL APIНачало: 19 марта 2026

-

Тестирование веб-приложений 2.0Начало: 20 марта 2026

-

Автоматизация тестирования REST API на JavaНачало: 25 марта 2026

-

Автоматизация тестирования REST API на PythonНачало: 25 марта 2026

-

Тестирование безопасностиНачало: 25 марта 2026

-

Тестирование мобильных приложений 2.0Начало: 25 марта 2026

-

Программирование на C# для тестировщиковНачало: 27 марта 2026

-

Selenium IDE 3: стартовый уровеньНачало: 3 апреля 2026

-

Аудит и оптимизация QA-процессовНачало: 3 апреля 2026

-

Программирование на Python для тестировщиковНачало: 3 апреля 2026

-

Тестирование производительности: JMeter 5Начало: 10 апреля 2026

-

Практикум по тест-дизайну 2.0Начало: 10 апреля 2026

| Тестирование безопасности API – Неограниченное потребление ресурсов |

| 12.11.2025 00:00 |

|

В этой серии статей я обращусь к уязвимостям из списка топ-10 OWASP, посвященного безопасности API. В каждой статье я покажу вам, как экспериментировать с API, тестируя уязвимость, и обсужу свои выводы. В качестве подопытных я буду использовать разные API. Все они демонстрационные – в реальной жизни и публичных приложениях они не используются. Следовательно, все обсуждаемые уязвимости абсолютно безвредны, если вообще не внедрены специально. Вот весь список топ-10:

Что такое неограниченное потребление ресурсов?Говорят, что API страдает от неограниченного потребления ресурсов, если API или конкретный эндпойнт не ограничивают количество запросов клиента к нему или доступ к ресурсам, которые через него предоставляются. Уязвимость к неограниченному потреблению ресурсов может привести к ряду проблем, включая атаки типа отказа в обслуживании и стремительно растущие расходы на использование платных сторонних сервисов. Кроме того, она позволяет злоумышленникам легко находить и собирать данные с ваших API-эндпойнтов. Тестирование на уязвимости, связанные с неограниченным потреблением ресурсовВ качестве примера вспомним случай из предыдущей статьи этой серии, где мы тестировали некорректную авторизацию на уровне объекта. Там мы сканировали все номера счетов в диапазоне от 10000 до 20000, чтобы проверить, сможем ли получить доступ к данным, которые не должны быть нам доступны (спойлер: смогли). Что сделало это возможным и, честно говоря, даже довольно простым, так это то, что API-эндпойнт позволял выполнять эти 10000 запросов подряд очень быстро — такую операцию легко выполнить с помощью скрипта или инструментов вроде Postman с кастомным источником данных. Если бы эндпойнт имел механизм ограничения частоты запросов, который ограничивал бы количество вызовов с определенного клиента за определённый промежуток времени, искать данные, к которым нам не положено иметь доступ, таким способом было бы значительно сложнее (хотя это и возможно). Например, при превышении установленного лимита мы получили бы HTTP-ответ с кодом 429, сигнализирующий, что мы делаем слишком много запросов за короткий промежуток времени. Снижение рисков неограниченного потребления ресурсовОграничение частоты запросов — одна из самых распространённых мер против уязвимостей, связанных с неограниченным потреблением ресурсов. Хотя этот метод, безусловно, эффективен, он не идеален:

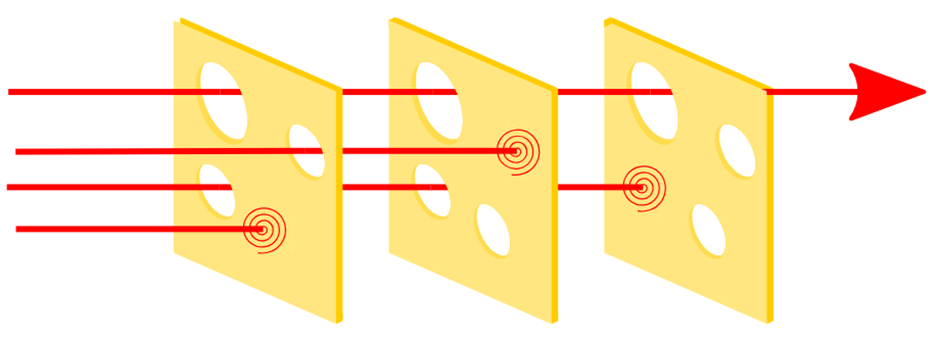

Это верно и для многих мер безопасности API в целом: они помогают снизить вероятность уязвимостей, но сами по себе не гарантируют полную безопасность API. Эта концепция имеет собственное название — “швейцарская модель безопасности”. Одна картинка стоит тысячи слов:

Другими словами, конечно, применяйте меры безопасности, чтобы снизить риск возникновения инцидентов, но не полагайтесь на какую-то одну меру в одиночку для полной защиты от угроз. Дополнительные примерыБольше примеров нарушений, связанных с неограниченным потреблением ресурсов, можно найти на странице OWASP API Security Top 10, посвящённой этой теме. Курсы API Security Fundamentals и OWASP API Security Top 10 and Beyond на API Sec University содержат ещё больше примеров. |