Что пишут в блогах

- 1 тест = 1 проверка. Чем хорош принцип атомарности в автотестах в Postman

- Новый функционал? Подождем до последнего. Как банки к АУСН подключались

- Хочешь ещё быстрее?

- Мы незаметно перескочили странную границу

- Книга «SQL. Курс молодого бойца» уже в продаже!

- Перестать лайкать лайки

- Питер Сенге. Пятая дисциплина. Искусство и практика обучающейся организации

- Итоги 2025 года (родилась дочка, конференции, курс по ChatGPT)

- ChatGPT, подсчитай количество страниц в книге и авторских листов

- Вайб-кодинг и вайб-тестинг — полный гайд на реальных проектах в Cursor и ChatGPT

Что пишут в блогах (EN)

- AI and Testing: Improving Retrieval Quality, Part 3

- AI and Testing: Improving Retrieval Quality, Part 2

- AI and Testing: Improving Retrieval Quality, Part 1

- Requirements lead into worse testing?

- AI and Testing: Contextual Precision

- Benchmarking results - Human, Human with AI, AI with Human and where we land

- AI and Testing: Faithfulness

- So, You “10x’d” Your Work…

- AI and Testing: Answer Relevancy

- AI and Testing: Evaluation and DeepEval

Онлайн-тренинги

-

Азбука ИТНачало: 5 марта 2026

-

Инженер по тестированию программного обеспеченияНачало: 5 марта 2026

-

Python для начинающихНачало: 5 марта 2026

-

Организация автоматизированного тестированияНачало: 6 марта 2026

-

Программирование на Java для тестировщиковНачало: 6 марта 2026

-

Тестирование без требований: выявление и восстановление информации о продуктеНачало: 9 марта 2026

-

Школа тест-менеджеров v. 2.0Начало: 11 марта 2026

-

Chrome DevTools: Инструменты тестировщикаНачало: 12 марта 2026

-

Docker: инструменты тестировщикаНачало: 12 марта 2026

-

Bash: инструменты тестировщикаНачало: 12 марта 2026

-

Git: инструменты тестировщикаНачало: 12 марта 2026

-

Регулярные выражения в тестированииНачало: 12 марта 2026

-

Школа для начинающих тестировщиковНачало: 12 марта 2026

-

SQL: Инструменты тестировщикаНачало: 12 марта 2026

-

Автоматизация функционального тестированияНачало: 13 марта 2026

-

Логи как инструмент тестировщикаНачало: 16 марта 2026

-

Техники локализации плавающих дефектовНачало: 16 марта 2026

-

Тестирование REST APIНачало: 16 марта 2026

-

Тестировщик ПО: интенсивный курс (ПОИНТ) со стажировкойНачало: 17 марта 2026

-

Школа Тест-АналитикаНачало: 18 марта 2026

-

Charles Proxy как инструмент тестировщикаНачало: 19 марта 2026

-

CSS и Xpath: инструменты тестировщикаНачало: 19 марта 2026

-

Автоматизация тестов для REST API при помощи PostmanНачало: 19 марта 2026

-

Применение ChatGPT в тестированииНачало: 19 марта 2026

-

Создание и управление командой тестированияНачало: 19 марта 2026

-

Тестирование GraphQL APIНачало: 19 марта 2026

-

Тестирование веб-приложений 2.0Начало: 20 марта 2026

-

Автоматизация тестирования REST API на JavaНачало: 25 марта 2026

-

Автоматизация тестирования REST API на PythonНачало: 25 марта 2026

-

Тестирование безопасностиНачало: 25 марта 2026

-

Тестирование мобильных приложений 2.0Начало: 25 марта 2026

-

Программирование на C# для тестировщиковНачало: 27 марта 2026

-

Selenium IDE 3: стартовый уровеньНачало: 3 апреля 2026

-

Аудит и оптимизация процессов тестированияНачало: 3 апреля 2026

-

Программирование на Python для тестировщиковНачало: 3 апреля 2026

-

Тестирование производительности: JMeter 5Начало: 10 апреля 2026

-

Практикум по тест-дизайну 2.0Начало: 10 апреля 2026

| Деревья атак и их применение при анализе проблемы безопасности и защищённости программных продуктов |

| 02.10.2008 22:03 |

|

Деревья атак (attack trees), как метод анализа информационных систем применяются очень давно, в литературе их также можно встретить и под другими именами, например, «деревья ошибок» (fault trees) или деревья риска (risk trees). Метод, как правило, применяется на этапе разработки и уточнения требований к разрабатываемому программному продукту, а также при разработке его планов тестирования. Это достаточно мощный и гибкий инструмент для анализа возможных проблем функционирования продукта и поиска путей разрешения этих проблем. Содержание

Описание деревьев атакДеревья атак представляют собой описание вариантов проведения атаки для достижения некоторой цели, которая ставится во главу дерева атаки (является его вершиной). Для каждого программного продукта может быть определено достаточно большое количество угроз. Для каждой угрозы строится своё собственное дерево. Каждый узел в дереве представляет собой некоторую подцель, достижение которой, в случае выполнения ряда условий, позволяет злоумышленнику подняться по дереву на более высокий уровень и так до тех пор, пока злоумышленник не достигнет вершины дерева (конечной цели). В последнем случае считается, что злоумышленник успешно реализовал атаку. Узел дерева считается достигнутым, если: А) достигнуты все подцели этого узла (И-декомпозиция, рисунок 1); Б) достигнута хотя бы одна подцель этого узла (ИЛИ-декомпозиция, рисунок 2);

Рисунок 1. И-декомпозиция целей в дереве атак. Графическая (а) и текстовая (б) форма. На рисунке 1 изображено два уровня дерева атаки, в котором цель G0 достигается при условии достижения всех целей нижележащего уровня: G1, G2, ..., Gn (И-декомпозиция). На этом же рисунке справа (часть б) приведена также текстовая форма представления И-декомпозиции. Аналогично может быть изображена ИЛИ-декомпозиция в дереве атак (рисунок 2). Как уже отмечалось, в случае ИЛИ-декомпозиции, G0 считается достигнутой в случае, когда хотя бы одна из целей G1, G2, ..., Gn достигнута.

Рисунок 2. ИЛИ-декомпзиция целей в дереве атак. Графическая (а) и текстовая (б) форма. Дерево атак в общем случае представляет собой композицию представленных И и ИЛИ декомпозиций.

Рисунок 3. Пример более сложного дерева атак. Текстовая форма дерева атак, изображённого на рисунке 3 может быть представлена в виде:

В приведённой текстовой версии также продемонстрирован порядок нумерации элементов. При помощи такой иерархической нумерации можно не писать полностью название узла, а просто привести его номер. По номеру узла также можно узнать, на каком уровне определён узел, и какие узлы находятся выше (ниже) него. Так, например, номер 2.2 говорит, что это узел второго уровня (по количеству чисел в номере узла), который находится в дереве под узлом с номером 2, а дочерними узлами для данного узла будут узлы 2.2.1 и 2.2.2. Вариантами реализации атак для достижения цели G0 может быть любая из нижеприведённых последовательностей действий злоумышленника (в скобках приведены те же самые варианты, только путём ссылки на номер узла, а не на его название):

Так достижение целей G3, G4 приводит к реализации цели G1, что является достаточным для того, чтобы достигнуть цель G0 (ввиду ИЛИ-декомпозиции). Достижение цели G5 позволяет получить прямой доступ к цели G0 по другой ветке дерева (через промежуточную цель G2, которая выполняется по той причине, что цель G5 достигнута). В случае если злоумышленник не может достигнуть ни одной из целей G3- G5, то у него остаётся единственная возможность реализовать обе цели G7 и G8, что приведёт его к реализации цели G6, что достаточно, для того, чтобы считать цели G2, а в последствии и G0 достигнутыми. То есть и в этом случае атака (конечная цель которой G0 — вершина дерева) также проходит успешно. В тоже время, очевидно, что наличие у злоумышленника реализованных целей G3 и G7 ни даёт ему никаких преимуществ. Может показаться, что злоумышленник вряд ли будет прибегать к вариантам атак «G3, G4» и «G7, G8», когда есть гораздо более короткий путь G5, который сразу ведёт к заветной цели, однако это не совсем так. В дереве атак на данный момент не учтена сложность реализации той или иной цели. Так возможно, что цель G5 очень трудноосуществима и требует значительных усилий, подготовки и затрат со стороны злоумышленника. В результате последнему будет выгоднее обратить внимание на другие, хотя и более длинные, но всё-таки более простые для осуществления пути компрометации программы. Задача оценки сложности выполнения той или иной цели в дереве атак решается на этапе ранжирования вариантов атак. Варианты атак, которые могут появиться только в исключительно редких случаях, можно вообще опускать при построении дерева атак, чтобы не создавать слишком громоздких деревьев. Варианты, которые возможны, но, скорее всего, с малой долей вероятности, следует помечать в дереве специальным образом, например, штриховыми дугами. Применение деревьев атакКак уже отмечалось выше, деревья атак очень часто применяются для анализа потенциальных проблем функционирования разрабатываемых и поиска путей разрешения этих проблем. В этой публикации мы будет делать основной упор на анализ потенциальных проблем, связанных с реализацией безопасных и защищённых программ. При разработке приложения определяются активы — ценные ресурсы и свойства разрабатываемого приложения, те, объекты, безопасность которых следует обеспечить при разработке приложения. Например, данные, которые передаются от клиента программы её серверу, могут быть активом, если они представляют некоторую ценность для одной из сторон:

Следует отметить, что решение каждой из названной задачи имеет свою сложность и стоимость реализации. По этому с одной стороны нельзя переусердствовать в выборе требуемых свойств безопасности, но с другой стороны нельзя недооценивать тот риск, который имеет место, если разработчик откажется от решения тех или иных задач безопасности при разработке своего программного продукта. Активами могут быть не только данные, но также функции программного продукта, сам продукт и его компоненты и некоторые другие объекты и их свойства. Ключевым моментом является ценность этих объектов для пользователей, разработчиков или владельцев разрабатываемого программного продукта. Применение деревьев атак позволяет несколько упростить задачу аналитиков при исследовании проблемы безопасности и защищённости разрабатываемого программного продукта. Деревья атак обладают высокой наглядностью и позволяют хорошо структурировать всевозможные варианты потенциальных проблем для каждого из активов приложения. Для каждого актива приложения следует построить его дерево атак, в котором попытаться перечислить все возможные пути осуществления атак на этот актив. Актив (или, скорее, его свойство безопасности — конфиденциальность, целостность, доступность, аутентичность и т.д.) ставятся во главу дерева, в самом дереве перечисляются пути и, по возможности, средства компрометации (нарушения) этого свойства безопасности. Примеры построения деревьев атак для учебных задач можно найти в работах [1,2]. Разработка контрмерДеревья атак хороши не только для разработки вариантов атак, определения наиболее опасных и подлежащих обязательному исключению вариантов, но также и для разработки контрмер. Каждый вариант атаки должен быть закрыт контрмерой (на рисунке 4 контрмеры изображены в виде кругов с метками C1.. C4). Некоторые контрмеры могут закрывать сразу несколько вариантов (например, для подцели G4 — контрмера C2), а для некоторых вариантов, возможно, потребуется сразу несколько контрмер (для подцели G5 — контрмеры C2 и C3). Примеры контрмер: шифрование, реализация списков разграничения доступа, использование протоколов SSL, IPSec и т.д. Штриховая линия на рисунке 4 означает, что узлы G4 и G5 маловероятны в случае организации атаки.

Рисунок 4. Дерево атак с указанием контрмер для каждого варианта реализации атаки. Разработка библиотек и шаблонов атакРяд атак могут быть типичными для множества программных продуктов. Для таких атак можно разработать пример дерева атаки (шаблон) и обращаться к этому шаблону, всякий раз, когда встаёт необходимость добавления такого вида атаки для дерева атаки разрабатываемого программного продукта. Шаблоны атак, которые обладают одинаковыми признаками или областью воздействия разумно объединять в библиотеки атак. Подробнее вопросы построения и применения шаблонов и библиотек (профайлов) атак можно найти в [1]. Работа с шаблонами и библиотеками атак поддерживается в профессиональных программных продуктах, предназначенных для работы с деревьями атак, такими как, например, Amenaza SecurITree. Инструментальные средстваДеревья атак довольно распространённый метод анализа информационных систем и для работы с ними разработано достаточно большое количество различных программных средств. Microsoft VisioВ популярном офисном продукте Microsoft Visio 2003 имеется шаблон «Fault Tree Analysis Shapes», который доступен через меню «Файл —> Новый —> Business Process». Изображения деревьев атак, представленные в этой статье, были выполнены именно при помощи этого шаблона. Следует отметить то, что Microsoft Visio 2003 позволяет определять особые свойства объектов (меню «Форма Особые свойства»), что позволяет приписывать элементам дерева собственные атрибуты, характеризующие опасность атаки (вероятность её проявления, величина возможного ущерба и т.п.).

Рисунок 5. Создание деревьев атак в среде Microsoft Visio 2003. Однако в Microsoft Visio 2003 отсутствуют возможность удобной навигации по элементам: возможность свернуть, развернуть дерево или его ветвь, а также нет поддержки каких-либо специфических для деревьев атак функций, как-то: создание текстового представления дерева, построение вариантов реализации атак, расчёт опасности атак и прочее. FreeMindПрограммное средство FreeMind напрямую не ориентированно на работу с деревьями атак. Однако оно предоставляет простой и удобный интерфейс для создания древовидных ассоциативных карт, которые легко могут быть использованы в качестве деревьев атак. Пользователь в программе может определять внешний вид узлов, что позволяет для каждого из специальных типов узлов деревьев атак: И/ИЛИ-декомпозиции, корневого узла, контрмер – задать собственный вид отображения, который затем использовать для всех узлов этого типа. Программа обладает удобными функциями навигации по такой древовидной структуре, возможности сворачивать, модифицировать и комментировать узлы деревьев.

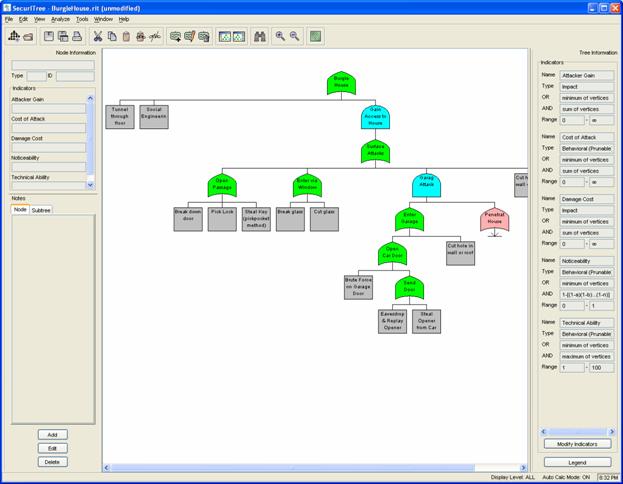

Рисунок 6. Программное средство FreeMind. Одно из преимуществ программы, является то, что это бесплатное и свободно распространяемое программное средство, реализованное на языке Java, что обеспечивает возможность использования программы практически во всех популярных операционных средах. Amenaza SecurITreeЗавершим наш краткий обзор программных средств для работы с деревьями атак кратким описанием профессионального коммерческого пакета для разработки деревьев атак Amenaza SecurITree. Продукт специально разработан для работы именно с деревьями атак, обладает удобным интерфейсом, продукт хорошо документирован и обладает большим количеством разнообразных специализированных функций, такими как, например:

Рисунок 7. Программное средство Amenaza SecurITree. Также как и предыдущее программное средство, Amenaza SecurITree может быть использовано практически во всех популярных операционных средах. ЗаключениеДеревья атак достаточно универсальный, гибкий и мощный механизм для изучения проблем безопасности и защищённости произвольных информационных систем. Следует отметить, что применять его лучше всего в системах с невысокими требованиями по безопасности, так как для систем с высокими требованиями следует искать более формальные пути. Основные преимущества метода:

Основные ограничения, связанные с применением деревьев атак:

Список использованных источников

|

Автор:

Автор: